Commentaires

Description

Exemple de chronologie mensuelle de mise en œuvre d'un projet de sécurité informatique

Contenu de la diapositive

La diapositive présente une chronologie pour la mise en œuvre d'un projet de sécurité informatique à travers quatre étapes : Planifier, Concevoir, Déployer et Surveiller, s'étalant sur deux ans. L'évaluation et la planification comprennent l'identification des actifs et le développement de la feuille de route. La conception de la solution implique la sélection d'outils de sécurité et la création de politiques de contrôle d'accès. La mise en œuvre se concentre sur le déploiement de logiciels de sécurité et la formation du personnel. La surveillance et la maintenance mettent l'accent sur la surveillance continue des menaces et les tests de vulnérabilité.

Aspect graphique

- La diapositive présente une flèche chronologique horizontale avec des marqueurs circulaires pour chaque mois.

- Quatre grands marqueurs colorés indiquent chaque étape du projet : formes en goutte d'eau bleues pour Planifier, Concevoir, Déployer, et une goutte d'eau orange pour Surveiller.

- Chaque marqueur d'étape contient le numéro et le nom de l'étape.

- Les mois sont étiquetés sous la chronologie avec des points turquoise et orange alternés.

- Quatre zones de texte sous la chronologie fournissent des descriptions détaillées de chaque étape en texte turquoise et noir.

- Un fond sombre et texturé recouvre le bas de la diapositive.

L'apparence générale est propre et structurée, utilisant des formes en gras et des blocs de texte clairs. Le schéma de couleurs distinct améliore la lisibilité et l'attrait visuel.

Cas d'utilisation

- Présentation d'une chronologie de projet dans les équipes de sécurité informatique.

- Présentation des étapes d'une initiative axée sur la sécurité aux parties prenantes.

- Éducation des membres de l'équipe sur les phases d'un projet de sécurité informatique.

- Démonstration d'une planification complète de projet lors de séminaires industriels.

Comment éditer

Comment modifier le texte et les couleurs

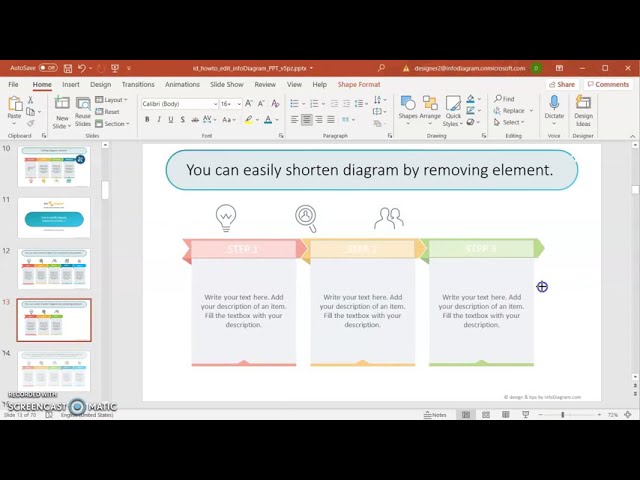

Comment développer / raccourcir un diagramme

Comment remplacer les icônes dans infoDiagram PPT